Жауап:

Дня начала настройки, необходимо понимать, как именно и за счет чего работает резервирование интернет на серии DFL.

На DFL, резервирование интернет подключения осуществляется при помощи функции мониторинга маршрута. Для этого необходимо настроить 2 интернет подключения, а на маршрут по умолчанию для основного интернет подключения настроить мониторинг. Как только мониторинг покажет, что интернет на основном провайдере пропал, мониторинг просто отключит этот маршрут и интернет начнет работать по резервному маршруту (через второй провайдер).

Ниже будет приведен пример настройки на DFL-870 на прошивки 12.00.13.xx , данная инструкция так же будет актуальна для DFL-260E/860E/1660/2560 на аналогичной прошивке.

Данный пример подразумевает, что на устройстве уже настроены интернет подключения, на WAN1 подключение со статическим IP адресом, а на WAN2 PPPoE подключение.

Шаг 1. Необходимо отключить автоматическое создание маршрутов на интерфейсе WAN, иначе система просто не позволит настроить мониторинг маршрута.

Пример для CLI

Для отключения автоматически создаваемых маршрутов выполните следующую команду.

set Interface Ethernet wan1 AutoInterfaceNetworkRoute=No AutoDefaultGatewayRoute=No

Пример для Web интерфейса

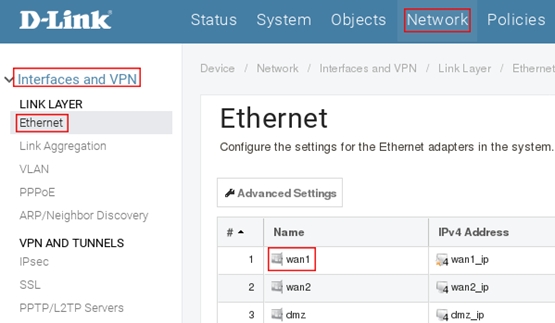

Пройдите в web интерфейсе в Network → Interfaces and VPN → Ethernet → wan1

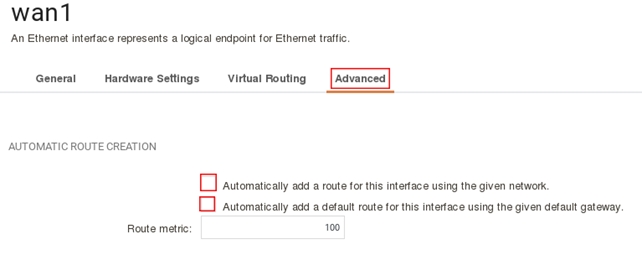

В настройках интерфейса wan1 во вкладке Advanced снимите галочки с Automatically add a route for this interface using the given network и Automatically add a default route for this interface using the given default gateway, а затем нажмите Oк.

Шаг 2. После отключения функции автоматического создания маршрутов, необходимо пересоздать эти два маршрута, но при этом включить на них мониторинг. Для мониторинга будем использовать протокол ICMP проверяя доступность какого-либо хоста в интернете.

Пример для CLI

Для того, что бы добавить хост для мониторинга, необходимо сначала создать объект с хостом, а затем войти в маршрут и его туда добавить.

Для мониторинга можно использовать любой доступный хост в интернете, в этом примере это 8.8.8.8. Добавим хост для мониторинга с именем wan1_host_mon.

add Address IP4Address wan1_host_mon Address=8.8.8.8

Выберите таблицу маршрутизации main следующей командой:

cc RoutingTable main

Создадим маршрут wan1 wan1_net с метрикой 90 и включенным мониторингом статуса link

add Route Interface=wan1 Network=InterfaceAddresses/wan1_net Metric=90 RouteMonitor=Yes MonitorLinkStatus=Yes

Создадим маршрут к all-nets на интерфейсе wan1 с включенными функциями мониторинга.

add Route Interface=wan1 Network=all-nets Gateway=InterfaceAddresses/wan1_gw Metric=90 RouteMonitor=Yes MonitorLinkStatus=yes MonitorGateway=Yes EnableHostMonitoring=Yes

После выполнения этой команды система выведет информацию под каким номером этот маршрут создался.

В примере это: Added Route 9

Выберем созданный маршрут.

cc Route 9

Добавим хост для мониторинга этого маршрута.

add MonitoredHost IPAddress=wan1_host_mon ReachabilityRequired=Yes

Пример для Web интерфейса

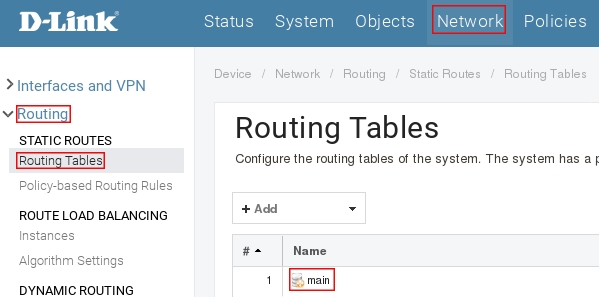

Пройдите в Web интерфейсе Network → Routing → Main

В этой таблице необходимо создать 2 маршрута. Первый маршрут на wan1 wan1_net с метрикой 90 и включенным мониторингом линка, второй маршрут к all-nets через шлюз с метрикой 90 и включенным ICMP мониторингом.

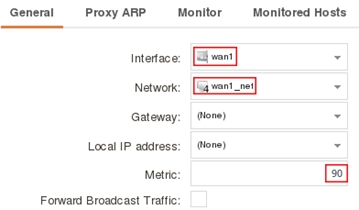

Создадим первый маршрут. Нажмите кнопку Add и выберите Route IPv4. На вкладке General заполните поля следующим образом:

Interface: wan1

Network: wan1_net

Metric: 90

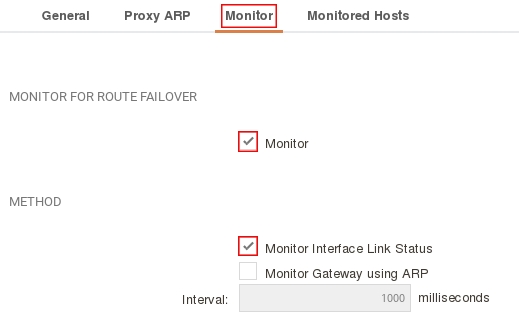

Перейдите на вкладку Monitor и установите настройки как показано на рисунке ниже, после чего нажмите кнопку Ок.

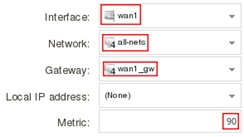

Создадим второй маршрут. Нажмите кнопку Add и выберите Route IPv4. На вкладке General заполните поля следующим образом:

| Interface: wan1 Network: all-nets Gateway: wan1_gw Metric: 90 |

|

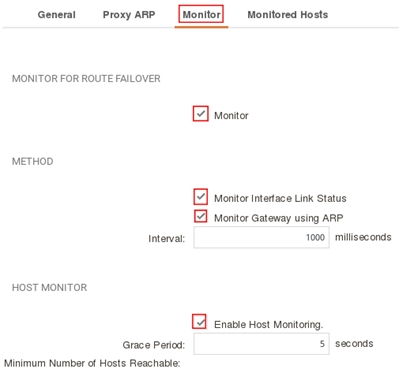

Перейдите на вкладку Monitor и установите настройки как показано на рисунке ниже

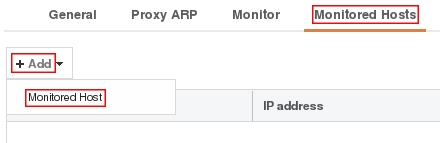

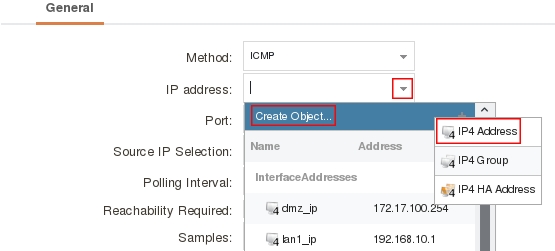

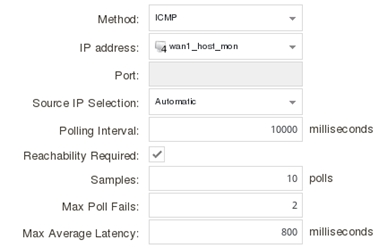

Перейдите во вкладку Monitored Hosts, нажмите кнопку Add затем выберите monitored host.

В поле IP Address выберите Сreate Object → IP4 address.

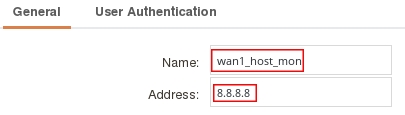

В появившемся окне заполните поля следующим образом:

Name: wan1_host_mon

Address: 8.8.8.8

Затем нажмите кнопку Ок. Включите функцию Reachability Required.

В итоге у вас все должно выглядеть как на рисунке ниже:

Нажмите Ок, после чего нажмите еще раз кнопку Ок.

Шаг 3. Теперь необходимо разрешить проходить трафику не только через интерфейс wan1, но и через интерфейс PPPoE (название интерфейса PPPoE в этом примере «PPPoE_wan2»), делается это через IP Rules/IP Policies. Для упрощения настройки будем использовать группировку интерфейсов.

В примере подразумевается, что на DFL созданы только IP правила по умолчанию.

Пример для CLI

Создадим группу из интерфейсов wan1 и PPPoE c названием Internet (имя интерфейса PPPoE «PPPoE_wan2»)

add Interface InterfaceGroup Internet Members=wan1,PPPoE_wan2 Equivalent=Yes

Изменим IP правила на выход в интернет, заменив в них интерфейс wan1 на Internet.

Выберем папку с правилами lan1_to_wan1

cc IPRuleFolder 2(lan1_to_wan1)

Меняем интерфейс во всех 4х правилах.

set IPRule 1(drop_smb-all) DestinationInterface=Internet

set IPRule 2(allow_ping-outbound) DestinationInterface=Internet

set IPRule 3(allow_ftp) DestinationInterface=Internet

set IPRule 4(allow_standard) DestinationInterface=Internet

Пример для Web интерфейса

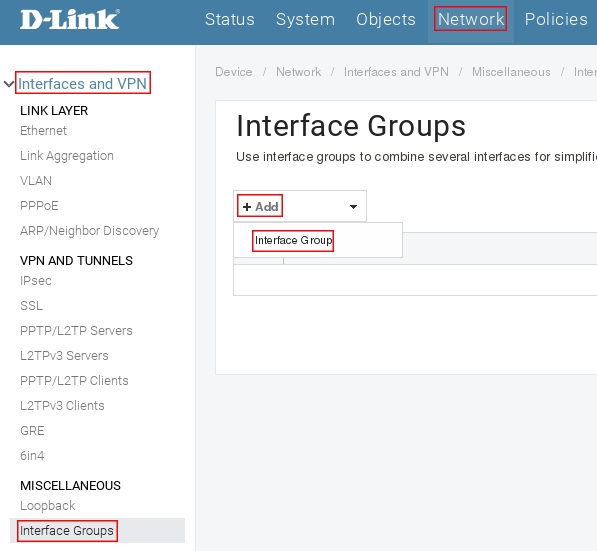

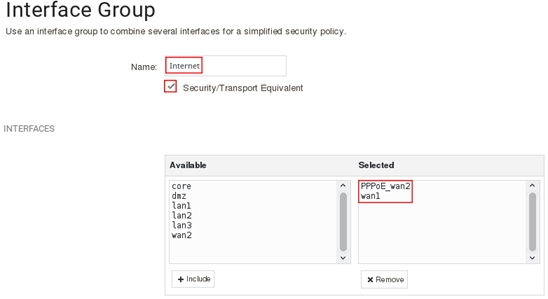

Создадим группу интерфейсов.

Пройдите в Web интерфейсе Network → Interfaces and VPN → Interface Group, затем нажмите кнопку Add и выберите Interface Group.

Назовите группу Internet, включите функцию Security/Transport Equivalent, выберите интерфейс wan1 и нажмите кнопку include, после чего повторите эти действия с интерфейсом PPPoE_wan2, после выполнения всех настроек нажмите Ок.

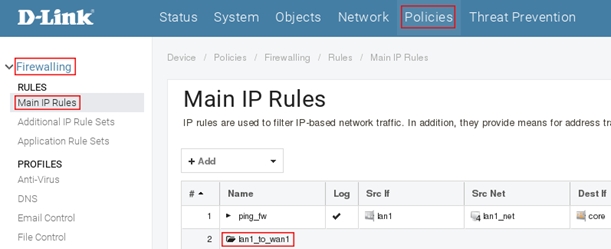

Пройдите в Web интерфейсе Policies →Firewalling → Main IP Rules → lan1_to_wan1

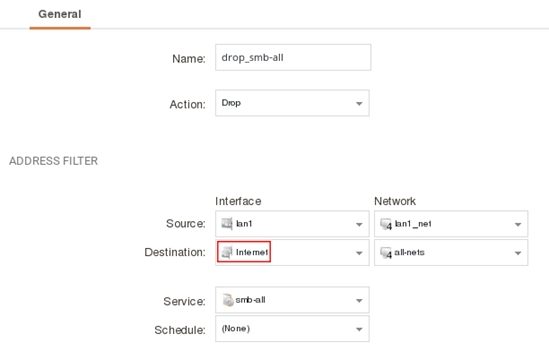

В папке lan1_to_wan1 вы увидите 4 правила. Во всех этих правилах необходимо заменить интерфейс wan1 на Internet. Пример для правила Drop_smb-all.

Выберите правило Drop_smb-all, затем в поле Destination interface поменяйте wan1 на Internet, после чего нажмите Ок.

Повторите это же действие для оставшихся 3х правил.

Резервирование настроено.

ВНИМАНИЕ!!! При резервировании не забывайте, что могут возникнуть проблемы с DNS, самый простой способ решения данной проблемы, это настойка на DFL DNS Relay, в качестве севера использовать такой DNS сервер, который будет работать с любого из WAN, например DNS от Яндекса, а DNS от провайдера.

Далее будет пример, как используя политики маршрутизации перенаправить SSH трафик через WAN2 (в данном примере PPPoE_wan2). Тем кому необходимо настроить только резервирование далее могут не читать, а просто применить настройки.

Для управления трафиком на основе политик используются правила маршрутизации и альтернативные таблицы маршрутизации. Правило маршрутизации, при соответствии трафика заданным критерием переключает его обработку на другую таблицу маршрутизации, в которой у нас маршрут по умолчанию будет через другой интерфейс.

Шаг 4. Создадим альтернативную таблицу маршрутизации и добавим в нее маршрут по умолчанию через PPPoE_wan2 интерфейс, а так же маршрут lan1 — lan1_net для исключения ошибок в маршрутизации.

Пример для CLI

Создадим таблицу маршрутизации.

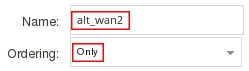

add RoutingTable alt_wan2 Ordering=Only

Выберем созданную таблицу.

cc RoutingTable alt_wan2

Создадим маршрут по умолчанию через PPPoE_wan2 интерфейсв таблице alt_wan2

add Route Interface=PPPoE_wan2 Network=all-nets Metric=90

Создадим маршрут lan1 — lan1_net

add route Interface=lan1 Network=InterfaceAddresses/lan1_net Metric=100

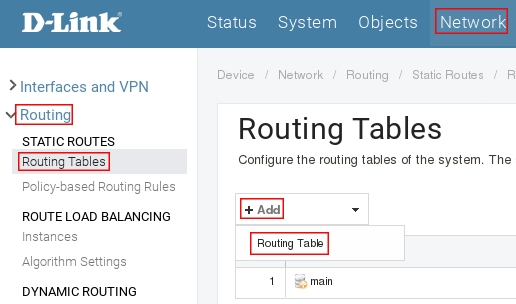

Пример для Web интерфейса

Создадим два аналогичных маршрута как в примере для CLI, но через веб интерфейс.

Пройдите в Web интерфейсе Network → Routing, затем нажмите на кнопку Add и выберите Routing Table.

Заполните поля следующим образом:

| Name: alt_wan2 Ordering: Only |

|

Нажмите кнопку Ok.

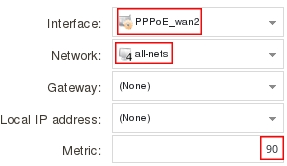

Пройдите в Web интерфейсе Network → Routing → alt_wan2, нажмите кнопку Add и выберите Route IPv4. На вкладке General заполните поля следующим образом:

Interface: PPPoE_wan2

Network: all-nets

Metric: 90

Нажмите Oк

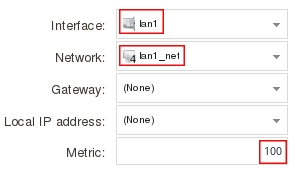

Нажмите кнопку Add и выберите Route IPv4. На вкладке General заполните поля следующим образом:

Interface: lan1

Network: lan1_net

Metric: 100

Нажмите Oк

Шаг 5. Альтернативная таблица маршрутизации и маршруты созданы, теперь необходимо создать правило маршрутизации, которое бы при прохождении SSH трафика, с lan1 → wan1 отправляло обрабатывать данный трафик в созданной таблице, где основной WAN интерфейс PPPoE_wan2 (wan2).

ВНИМАНИЕ!!! При создании правила маршрутизации следует учитывать, что фильтры правила, указывают как идет трафик согласно нашей основной таблице маршрутизации (а не как мы хотим чтоб он шел иначе правило просто не увидит наш трафик), сам трафик отправляется на обработку Forward routing table для исходящего трафика и Return routing table для входящего.

Пример для CLI

add RoutingRule SourceInterface=lan1 SourceNetwork=InterfaceAddresses/lan1_net DestinationInterface=wan1 DestinationNetwork=all-nets Service=ssh ForwardRoutingTable=alt_wan2 ReturnRoutingTable=alt_wan2 Name=ssh_to_wan2

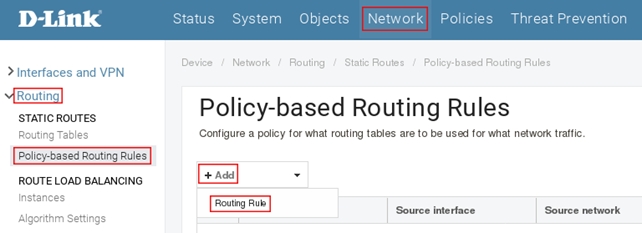

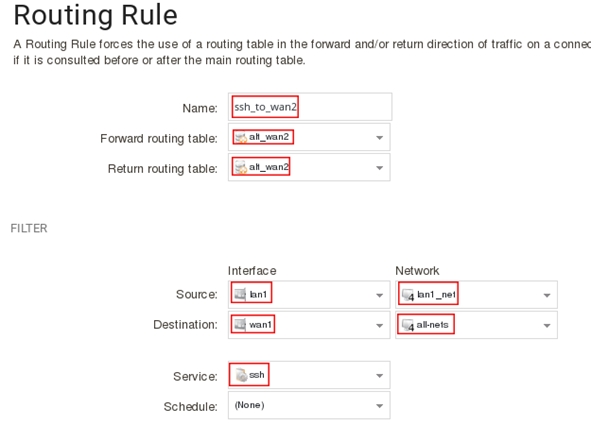

Пример для Web интерфейса

Создадим правило маршрутизации.

Пройдите в Web Network → Routin → Policy-based Routing rules, затем нажмите на кнопкку Add и выберите Routing Rules.

Произведем настройку правила маршрутизации заполнив поля следующим образом:

Name: ssh_to_wan2

Forward routing table: alt_wan2

Return routing table: alt_wan2

Service: ssh

Фильтры интерфейса:

Source Interface: lan1

Source Network: lan1_net

Destination Interface: wan1

Destination Network: all-nets

Нажмите кнопку Ок.

Сохраните и активируйте настройки.